Afrocream & Τα. Φι. Σιγμα (TFS) Live @ BIOS

Afrocream & Τα. Φι. Σιγμα (TFS) Live @ BIOS

Το Afrocream και οι Τα. Φι. Σιγμα (TFS) συναντιούνται στην σκηνή του Bios στις 21/02/2014 και κερνάνε δρομίσιο ήχο, αλήτικο στίχο, funky mood. Τη βραδιά ανοίγουν οι SolJam και η Miss-T ενώ θα κάνουν την εμφάνιση τους guest artists όπως τα 6αρια και άλλοι. Θα ακολουθησει after rap party με τους Skinny b (FJ Skulls), Evan Sbk (307 Squad), dj Grand.

The Wall - Επαναφορά Χώρου & Ημερομηνίας

The Wall - Επαναφορά Χώρου & Ημερομηνίας

Μια από τις λίγες φορές σε αυτή τη χώρα που οι καταναλωτές δικαιώνονται. Η υπερπαραγωγή του Roger Waters, The Wall, τελικά θα πραγματοποιηθεί στις 31 Ιούλη στο ΟΑΚΑ, όπως είχε αρχικά ανακοινωθεί και όπως αναγράφεται στα εισιτήρια που έχει ήδη αγοράσει ο κόσμος.

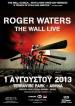

Αλλαγή ημερομηνίας και χώρου για το The Wall του Roger Waters

Αλλαγή ημερομηνίας και χώρου για το The Wall του Roger Waters

Η DiDi Music ανακοίνωσε τη μετάθεση του "The Wall" του Roger Waters από τις 31 Ιούλη στην 1η Αυγούστου, καθώς και αλλαγή χώρου. Η συναυλία θα γίνει στο Terra Vibe Park, στη Μαλακάσα, αντί για το Ο.Α.Κ.Α που ίσχυε αρχικά.

Παρά την αλλαγή ημερομηνίας ΚΑΙ χώρου, η εταιρεία στην ανακοίνωσή της αναφέρει πως τα εισιτήρια που έχουν ήδη αγοραστεί δεν εξαργυρώνονται, με αποτέλεσμα να έχουν πρόβλημα όσοι ζουν σε επαρχία και έχουν προγραμματίσει ταξίδι ειδικά για το live.

Τελευταία Νέα:

·Στη Γ.Γ. καταναλωτή εναντίον της DiDi Music για τη συναυλία του Roger Waters·Ελλάδα - μικρός, όμορφος και συναρπαστικός τόπος - Διαγωνισμός φωτογραφίας 2013 των ΦΙΛΩΝ της ΦΥΣΗΣ

·17ο Αντιρατσιστικό Φεστιβάλ - 28, 29 και 30 Ιουνίου 2013

·Rotting Christ - Χ Ξ Σ (νέο video-clip)

·Το Sherlock στο ΟΤΕ TV - Και ο Benedict Cumberbatch στην Ελλάδα

·Potami Art Festival

Παραπληροφόρηση:

·Το tro-mpa-ktiko πρωτο blog στην ελλαδα!·DEBATE

·Κουνούπι - τίγρης τρομοκρατεί την Αττική

·Ακόμα περισσότερα δρομολόγια για τον Κορυδαλλό

·Νέα δρομολόγια από την Aegean

·Το zougla.gr ξεπέρασε το Google!

·Μεγάλη νίκη του McCain

·Νέα υπόθεση με bloggers στα δικαστήρια!